BackTrack 5 是一个非常经典的渗透测试发行版,它是由 Offensive Security 团队开发的,是现在大名鼎鼎的 Kali Linux 的前身,虽然 BackTrack 5 本身已经过时,但其核心概念、工具和思路至今仍然是网络安全学习的基础。

本教程将分为以下几个部分:

- BackTrack 5 简介与背景

- 如何获取与安装 (重点介绍在虚拟机中安装,最安全的方式)

- 首次启动与基本配置

- 核心概念:工具、工作区与菜单

- 常用工具分类与实战示例

- 学习资源与重要提醒

BackTrack 5 简介

- 是什么? BackTrack 5 是一个基于 Linux 的、专门为渗透测试、安全评估和数字取证而设计的操作系统,它预装了数百种安全工具。

- 为什么重要? 它是无数网络安全爱好者的启蒙系统,通过它,你可以系统地学习各种安全工具的用法,理解渗透测试的流程和思路。

- 重要提示: BackTrack 5 已经停止支持,存在大量未修复的安全漏洞! 绝对不要将它连接到互联网或任何你不想破坏的网络中,学习环境应该是完全隔离的,最佳方式是使用虚拟机。

如何获取与安装

由于 BackTrack 5 官方已下架,你需要从第三方镜像站点下载,但我强烈建议你直接学习它的继任者 Kali Linux,因为它更现代、工具更新、支持更好,如果你坚持要用 BT5,可以搜索 "BackTrack 5 final.iso" 找到历史镜像。

这里我们以 在虚拟机中安装 BackTrack 5 为例,这是最推荐的学习方式。

准备工作

- 一台性能尚可的电脑:建议至少 4GB 内存,CPU 支持虚拟化。

- 虚拟机软件:

- VMware Workstation Player (个人免费)

- Oracle VirtualBox (完全免费)

- (推荐使用 VirtualBox,因为它免费且功能足够)

- BackTrack 5 的 ISO 镜像文件。

安装步骤 (以 VirtualBox 为例)

-

创建新的虚拟机:

(图片来源网络,侵删)

(图片来源网络,侵删)- 打开 VirtualBox,点击“新建”。

- 名称:输入

BackTrack5。 - 类型:

Linux。 - 版本:

Linux 2.6 / 3.x / 4.x (64-bit)(如果你的 CPU 支持 64 位,强烈推荐选择 64 位版本)。 - 内存:分配 1024MB 或更多。

- 处理器:分配 1个或更多 CPU 核心。

- 点击“下一步”。

-

创建虚拟硬盘:

- 选择“创建一个虚拟硬盘”。

- 选择“VDI (VirtualBox Disk Image)”。

- 选择“动态分配”,这样硬盘文件只会随着使用而增长。

- 指定硬盘大小,建议 20GB 或更多。

- 点击“创建”。

-

设置启动选项:

- 在虚拟机列表中,选中你刚创建的

BackTrack5,点击“设置”。 - 进入“存储”选项。

- 在“控制器:IDE”下,点击“光驱”图标,然后选择“选择磁盘文件",找到你下载的 BackTrack 5 ISO 文件。

- 点击“确定”。

- 在虚拟机列表中,选中你刚创建的

-

启动安装:

- 选中

BackTrack5,点击“启动”。 - 虚拟机会从 ISO 启动,你会看到 BackTrack 5 的启动菜单。

- 选择第一个 "BackTrack Text (Recommended)",然后按回车,对于初学者,文本模式更稳定,资源占用更少。

- 系统会启动到一个命令行界面。

- 选中

-

图形化安装 (可选):

- 如果你想用图形界面,在启动菜单选择 "BackTrack Graphical (Default)"。

- 登录后,桌面上会有一个名为

Install BackTrack的图标,双击它,按照向导进行安装,过程和安装 Ubuntu 类似,包括选择语言、时区、分区、设置用户名和密码等。 - 安装完成后,重启虚拟机,并记得在 VirtualBox 的设置中移除 ISO 镜像,避免每次都从光盘启动。

首次启动与基本配置

无论是从 Live USB 启动还是安装后首次进入,你都会看到一个登录提示。

- 用户名:

root - 密码:

toor

root 是 Linux 的超级用户,拥有最高权限。toor 是 "root" 反过来写,是 BackTrack/Kali 的默认密码。

首次设置建议:

-

更新软件源 (重要!): 虽然 BT5 已过时,但你可以尝试更新一下。

# 首先确保网络连接 (如果是虚拟机,选择 NAT 或桥接模式) # 更新软件包列表 apt-get update # 尝试升级已安装的包 (可能会失败,因为源已失效) apt-get upgrade

-

设置网络:

- DHCP (自动获取):大多数情况下,虚拟机会自动获取 IP,你可以用

ifconfig命令查看。ifconfig

你会看到一个名为

eth0的网卡,后面有inet addr:和Bcast:等信息,就表示你已经连上网络了。 - 静态 IP (手动设置):

# 编辑网络配置文件 nano /etc/network/interfaces

修改或添加以下内容(以 IP

168.1.100为例):auto eth0 iface eth0 inet static address 192.168.1.100 netmask 255.255.255.0 gateway 192.168.1.1保存后重启网络服务:

/etc/init.d/networking restart

- DHCP (自动获取):大多数情况下,虚拟机会自动获取 IP,你可以用

-

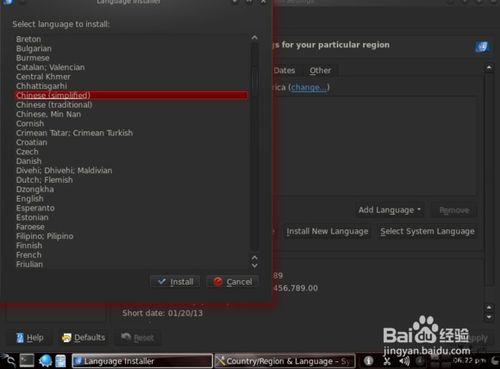

设置中文环境:

# 安装中文语言包 apt-get install language-pack-zh-hans # 设置系统语言 dpkg-reconfigure locales # 在弹出的界面中,用空格键勾选 `zh_CN.UTF-8`,然后按 Tab 键到 "OK" 回车。

核心概念:工具、工作区与菜单

BackTrack 的精髓在于其组织方式。

A. 工具菜单

启动后,你会看到底部的任务栏,点击 "BT5" 图标,会看到一个庞大的菜单,所有工具都被分门别类地组织好了。

- Information Gathering:信息收集,如

nmap(端口扫描),whois,maltego。 - Vulnerability Assessment:漏洞评估,如

nessus,openvas。 - Exploitation Tools:漏洞利用,如

metasploit-framework,sqlmap。 - Password Attacks:密码攻击,如

john(John the Ripper),hydra(在线破解),crunch(密码生成)。 - Wireless Attacks:无线攻击,如

aircrack-ng套件,reaver。 - Web Application Analysis:Web 应用分析,如

burp suite,w3af,nikto。 - Reverse Engineering:逆向工程。

- ... 等等

B. 工作区

工作区是 BackTrack 的一个核心功能,它允许你保存当前打开的终端会话和工具状态,方便你中断和恢复工作。

- 如何使用:

- 打开多个终端,在里面启动一些工具或命令。

- 点击任务栏上的 "Workspace" 图标。

- 你可以 "Save Workspace" (保存工作区),下次启动时可以 "Load Workspace" (加载工作区) 恢复到之前的状态。

C. 终端

所有的工具都可以通过命令行启动,记住快捷键 Ctrl + Alt + T 可以快速打开一个新的终端。

常用工具分类与实战示例

警告:以下所有示例都应在你拥有授权的实验环境(如你自己的虚拟机)中进行!未经授权的测试是违法的。

示例 1:信息收集 - 使用 Nmap

目标:扫描你虚拟机(网关,如 168.1.1)的开放端口。

# 在终端中输入 nmap -sS -O 192.168.1.1

-sS:进行 TCP SYN 扫描(半开扫描),相对隐蔽。-O:尝试识别目标操作系统的类型。

你会看到类似 22/tcp open ssh, 80/tcp open http 的输出,这就是开放的端口和对应的服务。

示例 2:Web 应用扫描 - 使用 Nikto

目标:扫描你本地 Web 服务器(如果你在虚拟机里装了 Apache 或 Nginx)的已知漏洞。

# 假设你的虚拟机 IP 是 192.168.1.100 nikto -h http://192.168.1.100

Nikto 会列出 Web 服务器版本、可能存在的危险文件、已知漏洞等。

示例 3:密码破解 - 使用 John the Ripper

目标:破解一个简单的密码哈希文件。

- 生成一个密码哈希:

# 使用 openssl 生成一个 "password" 的 MD5 哈希 echo -n "password" | openssl md5 # 输出类似 (stdin)= 5f4dcc3b5aa765d61d8327deb882cf99 # 我们只关心后面的哈希值

- 创建一个哈希文件:

echo "5f4dcc3b5aa765d61d8327deb882cf99:password" > hash.txt

- 使用 John 破解:

john hash.txt

John 会使用内置的字典(单词列表)来尝试匹配这个哈希,很快它就会告诉你密码是

password。

示例 4:无线攻击 - 使用 Aircrack-ng 套件

这是一个非常复杂的领域,只做概念性介绍。

- 将无线网卡设置为监听模式:

airmon-ng start wlan0

这会创建一个名为

mon0的虚拟监听接口。 - 扫描附近的无线网络:

airodump-ng mon0

你会看到列表,包括网络名称、MAC 地址、频道、加密方式等,记下你想攻击的目标网络的 BSSID 和频道。

- 抓取握手包:

airodump-ng --bssid [目标BSSID] --channel [目标频道] -w capture mon0

等待有设备连接到该网络,抓取到四次握手包后,保存为

capture-01.cap文件。 - 破解密码:

你需要一个字典文件,然后运行:

aircrack-ng -w [你的字典文件路径] capture-01.cap

如果字典中包含正确的密码,它就会被破解出来。

学习资源与重要提醒

重要提醒

- 合法性第一:永远、永远不要在未经授权的网络上使用这些技术,这是违法行为,会带来严重的法律后果,你的学习环境应该是完全隔离的。

- 虚拟机是你的朋友:始终使用虚拟机进行实验,这样即使系统崩溃或被破坏,也只影响虚拟文件,不会伤害你的主系统。

- BT5 已过时:BackTrack 5 的内核和工具都非常老旧,强烈建议你花时间学习 Kali Linux,Kali 是 BT5 的正统继承者,工具更新、文档更全、社区更活跃,安装和使用 Kali 的流程与此类似,但体验更好。

推荐学习路径

- 从基础开始:先学好 Linux 命令行,这是所有操作的基础。

- 理解原理:不要只当一个“工具使用者”,学习 TCP/IP 协议、HTTP 协议、加密算法等背后的原理,知道为什么一个漏洞存在,比会用工具利用它更重要。

- 系统学习:阅读《Metasploit:渗透测试的艺术》、《Web应用安全黑客手册》等经典书籍。

- 实践,实践,再实践:在合法的靶场(如 VulnHub 上的虚拟机)上练习。

希望这份详细的教程能帮助你顺利开启 BackTrack 5 的学习之旅!安全之路,始于足下,更在于心。