Counterplot Python:从入门到精通,打造你的数据安全反制利器

不仅仅是绘图,揭秘Python在“反制策略”中的高级应用与实战技巧 当“Counterplot”遇上Python,会碰撞出怎样的火花?本文将带你深入探索“Counterplot Python”的深层含义,从数据可视化反侦察、恶意代码行为分析,到构建自动化安全响应脚本,手把手教你如何利用Python的强大生态,将数据转化为洞察,将工具升级为武器,全方位提升你的网络安全防御与反制能力。

引言:为什么“Counterplot Python”成为技术搜索新热点?

在当今数字化时代,网络攻击手段层出不穷,安全攻防的博弈日益激烈,安全专家们不再满足于被动防御,“反制”(Counterplot)的概念应运而生——即通过分析攻击者的行为模式,溯源追踪,甚至主动出击,扰乱或瓦解攻击计划。

Python凭借其简洁的语法、丰富的库支持和强大的数据处理能力,已成为网络安全领域的“瑞士军刀”,当“Counterplot”的战略思想与Python的实战能力相结合,“Counterplot Python”便不再是一个简单的关键词组合,而代表了一套全新的、主动性的安全攻防方法论。

你是否也曾:

- 遭遇DDoS攻击,却苦于无法快速分析攻击流量特征?

- 发现服务器被植入后门,想要还原攻击者的操作路径?

- 希望能像顶级安全分析师一样,用数据可视化“看穿”攻击者的阴谋?

如果你的答案是“是”,那么这篇文章就是为你量身打造的,我们将从零开始,系统性地拆解“Counterplot Python”的方方面面。

第一部分:拨开迷雾——什么是“Counterplot Python”?

在深入代码之前,我们必须明确“Counterplot Python”的核心内涵,它并非指某个特定的Python库,而是一个综合性技术理念,其核心在于“以彼之道,还施彼身”,具体体现在以下三个层面:

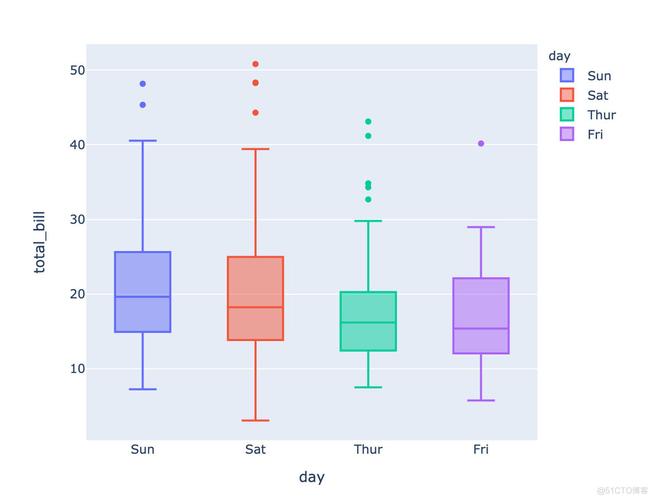

- 数据可视化反侦察: 攻击者常使用隐蔽的通信协议和加密通道,我们可以利用Python的绘图库(如Matplotlib, Seaborn, Plotly)将海量的、杂乱的日志数据、网络流量数据转化为直观的图表,从中发现异常模式、通信频率、数据流向等,从而识破攻击者的“伪装”。

- 攻击行为建模与溯源: Python是数据分析的王者,通过Pandas、NumPy等库,我们可以对攻击事件进行时间序列分析、关联性分析,构建攻击者画像和行为模型,这不仅能帮助我们理解攻击意图,更能为溯源提供关键线索。

- 自动化安全响应与反制: 在识别攻击后,Python可以充当“执行者”,我们可以编写脚本,自动封禁恶意IP、隔离受感染主机、修改防火墙规则,甚至在合法合规的前提下,对攻击者的基础设施进行探测和标记,实现从“被动响应”到“主动反制”的跨越。

第二部分:核心工具箱——Python Counterplot必备库

工欲善其事,必先利其器,掌握以下Python库,是你迈向“Counterplot Python”专家之路的第一步。

| 库名称 | 主要用途 | Counterplot应用场景 |

|---|---|---|

| Pandas | 数据清洗、处理、分析 | 解析日志文件、提取攻击特征、关联不同数据源 |

| NumPy | 科学计算、多维数组 | 高性能数值运算,支持复杂的数据分析模型 |

| Matplotlib / Seaborn | 静态/动态数据可视化 | 绘制攻击源地理分布图、时间线图、流量异常热力图 |

| Plotly / Bokeh | 交互式数据可视化 | 创建可缩放、可筛选的动态仪表盘,深度分析攻击细节 |

| Scikit-learn | 机器学习 | 构建异常检测模型(如检测异常登录)、聚类分析攻击团伙 |

| Requests / Scapy | 网络请求与数据包构造 | 自动化信息搜集、模拟攻击(用于压力测试)、探测目标端口 |

| Hashlib / Cryptography | 加密与哈希 | 对文件进行完整性校验、分析恶意代码的加密行为 |

| Pydantic / Argparse | 项目构建与CLI工具 | 开发结构化的安全分析工具,提升脚本复用性 |

第三部分:实战演练——构建一个Counterplot Python分析脚本

理论终究要服务于实践,下面,我们将通过一个具体的案例,带你一步步构建一个简单的Counterplot分析脚本。

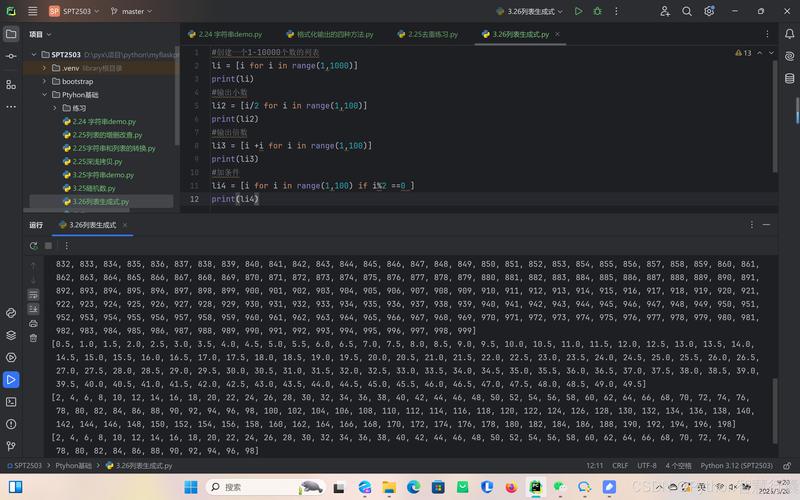

场景假设: 我们发现服务器访问日志(access.log)中存在大量来自同一IP的404(Not Found)错误请求,疑似在进行目录扫描攻击,我们的目标是:确认攻击IP;2. 分析其攻击路径;3. 自动将其加入黑名单。

第一步:数据准备

假设access.log的格式为:

IP - - [10/Oct/2025:13:55:36 +0000] "GET /admin.php HTTP/1.1" 404 123

第二步:编写分析脚本

import re

from collections import Counter

import matplotlib.pyplot as plt

# --- 1. 数据读取与解析 ---

def parse_log_file(log_file_path):

"""解析日志文件,提取IP和请求路径"""

ip_pattern = r'\d+\.\d+\.\d+\.\d+' # 简单的IP正则

request_pattern = r'"GET (.*?) HTTP'

ip_requests = {}

try:

with open(log_file_path, 'r') as f:

for line in f:

ip = re.search(ip_pattern, line)

request = re.search(request_pattern, line)

if ip and request and '404' in line:

ip_addr = ip.group()

req_path = request.group(1)

if ip_addr not in ip_requests:

ip_requests[ip_addr] = []

ip_requests[ip_addr].append(req_path)

except FileNotFoundError:

print(f"错误:文件 {log_file_path} 未找到。")

return None

return ip_requests

# --- 2. 攻击行为分析 ---

def analyze_attack_behavior(ip_requests):

"""分析攻击行为,找出最可疑的IP和其扫描路径"""

if not ip_requests:

return None, None

# 统计每个IP的请求数量

ip_request_counts = {ip: len(requests) for ip, requests in ip_requests.items()}

# 找出请求次数最多的IP(最可疑的攻击者)

attacker_ip = max(ip_request_counts, key=ip_request_counts.get)

# 统计该IP的请求路径,找出最常扫描的目录

attacker_requests = ip_requests[attacker_ip]

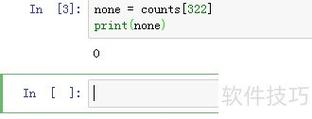

request_counter = Counter(attacker_requests)

top_scanned_paths = request_counter.most_common(10)

return attacker_ip, top_scanned_paths

# --- 3. 可视化结果 ---

def visualize_attack(attacker_ip, top_scanned_paths):

"""将攻击路径可视化"""

paths = [path for path, count in top_scanned_paths]

counts = [count for path, count in top_scanned_paths]

plt.figure(figsize=(12, 6))

plt.barh(paths, counts, color='skyblue')

plt.xlabel('请求次数')

plt.ylabel('请求路径')

plt.title(f'攻击者 {attacker_ip} 的扫描路径分析')

plt.gca().invert_yaxis() # 让最多的在上面

plt.tight_layout()

plt.show()

# --- 4. 自动化反制(模拟) ---

def auto_countermeasure(attacker_ip):

"""模拟执行反制措施,如封禁IP"""

print(f"[*] 正在对攻击者 {attacker_ip} 执行反制措施...")

# 在实际环境中,这里可以调用系统命令或API来修改防火墙规则

# os.system(f"iptables -A INPUT -s {attacker_ip} -j DROP")

print(f"[+] 已成功将 {attacker_ip} 加入黑名单。")

# --- 主程序 ---

if __name__ == "__main__":

LOG_FILE = 'access.log'

# 1. 解析日志

parsed_data = parse_log_file(LOG_FILE)

if parsed_data:

# 2. 分析攻击

attacker_ip, attack_paths = analyze_attack_behavior(parsed_data)

if attacker_ip:

print(f"[*] 检测到可疑攻击者IP: {attacker_ip}")

print("[*] 其最常扫描的Top 10路径如下:")

for path, count in attack_paths:

print(f" - {path}: {count} 次")

# 3. 可视化

visualize_attack(attacker_ip, attack_paths)

# 4. 自动反制

auto_countermeasure(attacker_ip)

else:

print("[*] 未检测到明显的404扫描攻击行为。")

脚本解读:

这个脚本完美诠释了“Counterplot Python”的流程:

- 解析与获取:

parse_log_file函数从原始数据中提取关键信息。 - 分析与洞察:

analyze_attack_behavior函数通过计数和排序,快速定位核心攻击者和其行为模式。 - 可视化呈现:

visualize_attack函数将枯燥的数字变成直观的图表,让“阴谋”一目了然。 - 自动化反制:

auto_countermeasure函数将分析结果转化为行动,实现了闭环。

第四部分:进阶与未来——Counterplot Python的广阔天地

当你掌握了基础,会发现“Counterplot Python”的世界远不止于此。

- 威胁情报自动化: 编写Python脚本,从各大威胁情报平台(如VirusTotal, AlienVault OTX)自动获取最新的恶意IP、域名和Hash,并与自身环境进行比对,实现提前预警。

- 蜜罐数据分析: Python是分析蜜罐数据的理想选择,你可以编写脚本分析蜜罐中捕获的攻击者工具、攻击手法、命令控制(C2)服务器通信,从而获得一手威胁情报。

- SIEM/SOAR集成: 将你的Python分析脚本与安全信息和事件管理平台、安全编排自动化与响应平台集成,让Counterplot策略成为整个安全运营体系中的自动化一环。

从Python开发者到Counterplot战略家

“Counterplot Python”不是一个遥不可及的玄学,它是一套融合了安全思维、数据分析能力和编程实现的实战方法论,它要求我们不仅会写代码,更要会用代码去思考、去洞察、去行动。

从今天起,不要再将Python仅仅视为一个“脚本工具”,当你面对一堆冰冷的日志数据时,尝试用Pandas去清洗它,用Matplotlib去呈现它,用你的智慧去解读它,你会发现,每一个数据点背后,都可能隐藏着一个“Counterplot”的机会。

行动起来,拿起你的Python武器,成为那个能看穿并反制攻击者的幕后英雄!

(文末可添加评论互动区,如:“你在日常工作中遇到过哪些需要‘Counterplot’的场景?欢迎在评论区分享你的经验或疑问!”以及相关文章链接、工具推荐等,以增强用户粘性和SEO效果。)