Cisco Packet Tracer 完整教程

第一部分:入门篇 - 初识 Packet Tracer

什么是 Cisco Packet Tracer?

Cisco Packet Tracer (简称 PT) 是由思科(Cisco)公司开发的,一款为网络初学者和教师设计的、功能强大的网络仿真软件,它允许用户在不购买真实硬件的情况下,构建虚拟网络,模拟路由器、交换机、无线设备等多种网络设备,并进行配置、测试和排错。

主要特点:

- 图形化界面: 直观的拖拽式操作,易于上手。

- 设备丰富: 包含了大量思科设备型号,从入门级到企业级。

- 协议支持: 支持几乎所有主流的网络协议,如 TCP/IP, OSPF, EIGRP, VLAN, ACL, NAT 等。

- 仿真模式: 可以实时查看数据包在网络中的传输过程,是学习的利器。

- 评估模式: 适合进行考试和测试,限制用户修改配置。

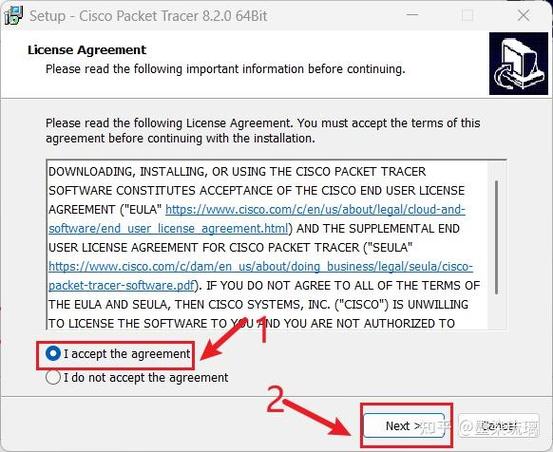

如何获取和安装?

-

下载:

- 访问思科 Networking Academy 官网:https://www.netacad.com/courses/packet-tracer

- 你需要拥有一个免费的 NetAcad 账号(通常通过参加思网院的课程获得)。

- 登录后,在“Packet Tracer”页面下载最新版本的软件(Packet Tracer 8.x)。

-

安装:

- 下载的通常是

.zip或.exe文件。 - 如果是

.zip文件,解压即可使用,无需安装。 - 如果是

.exe文件,双击运行,按照向导提示完成安装。 - 注意: Packet Tracer 是一款 Java 应用程序,确保你的电脑已安装 Java 运行环境。

- 下载的通常是

界面初探

启动 Packet Tracer 后,你会看到主界面,主要由以下几个区域组成:

- 菜单栏: 包含文件、编辑、选项、视图等标准菜单。

- 主工具栏: 快速访问常用功能,如新建、打开、保存、打印等。

- 设备类型栏: 这是核心区域,分为多个类别:

- 路由器: 各种型号的路由器。

- 交换机: 各种型号的交换机。

- 集线器: 较老的技术,现在很少用。

- 无线设备: 无线路由器、无线接入点、笔记本电脑等。

- 终端设备: 服务器、PC、打印机、IP电话等。

- 连接: 极其重要! 用于连接设备,包括自动连接和手动连接。

- 自定义设备: 可以添加或创建自定义设备。

- 工作区: 你在这里搭建和设计你的网络拓扑图。

- 日志/仿真面板:

- 日志: 记录你的操作。

- 仿真: 学习的核心功能! 可以打开/关闭,让你观察数据包的发送、接收和处理过程。

第二部分:基础操作 - 搭建你的第一个网络

拖放设备

- 从 设备类型栏 中,拖动一台 2811 路由器 和一台 2960 交换机 到 工作区。

- 再拖动两台 PC (PC-1, PC-2) 到工作区。

连接设备

-

点击 设备类型栏 中的 连接 图标。

-

你会看到几种连接类型:

- 自动选择: PT 会自动选择最合适的线缆(如连接 PC 和交换机,会自动选择直通线)。推荐新手使用。

- 铜直通线: 用于连接不同类型的设备(PC-交换机,PC-路由器)。

- 铜交叉线: 用于连接相同类型的设备(交换机-交换机,路由器-路由器)。

- 光纤: 用于长距离、高速连接。

- 串行线: 用于路由器之间的广域网连接。

-

操作步骤:

- 选择 自动选择。

- 点击 PC-1,再点击交换机的一个端口,一条线缆会自动连接起来。

- 点击 PC-2,再点击交换机的另一个端口。

- 点击路由器的一个 FastEthernet0/0 (Fa0/0) 端口,再点击交换机的另一个端口。

你的物理拓扑已经建好了。

配置设备

双击任何一台设备,会弹出该设备的配置窗口。

配置 PC (以 PC-1 为例):

- 桌面: 可以查看 IP 配置、命令提示符等。

- IP 配置: 点击 “IP Configuration”,设置 IP 地址、子网掩码和默认网关。

- PC-1:

- IP 地址:

168.1.10 - 子网掩码:

255.255.0 - 默认网关:

168.1.1(这个地址将分配给路由器)

- IP 地址:

- PC-2:

- IP 地址:

168.1.20 - 子网掩码:

255.255.0 - 默认网关:

168.1.1

- IP 地址:

- PC-1:

配置路由器 (以 2811 为例): 双击路由器,选择 CLI (Command-Line Interface) 选项卡,进入命令行界面。

- 进入特权模式:

Router> enable Router#

- 进入全局配置模式:

Router# configure terminal Router(config)#

- 给路由器命名:

Router(config)# hostname R1 R1(config)#

- 配置接口 IP 地址 (连接交换机的 Fa0/0 接口):

R1(config)# interface fastEthernet 0/0 R1(config-if)# ip address 192.168.1.1 255.255.255.0 R1(config-if)# no shutdown // 开启接口 R1(config-if)# end R1#

测试连通性

-

在 PC 上测试:

- 双击 PC-1,进入 桌面 -> 命令提示符。

- 测试与默认网关的连通性:

Pinging 192.168.1.1 with 32 bytes of data: Reply from 192.168.1.1: bytes=32 time=1ms TTL=255 ...

如果收到回复,说明 PC 和路由器之间的链路是通的。

- 测试与另一台 PC 的连通性:

ping 192.168.1.20

结果: 请求超时!为什么?因为 PC-2 不知道如何回到 192.168.1.10 网段,PC-2 的默认网关是路由器,所以它会把包发给路由器,但路由器目前还没有告诉它如何到达 192.168.1.10 网段(虽然它们在同一网段,但路由器接口可能还没学习到)。

-

在路由器上测试:

- 在 R1 的 CLI 中,测试与 PC 的连通性:

R1# ping 192.168.1.10 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 192.168.1.10, timeout is 2 seconds: !!!!! // 成功! Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/4 ms

路由器可以 ping 通 PC,说明路由器接口工作正常。

- 在 R1 的 CLI 中,测试与 PC 的连通性:

问题解决: 要让 PC 之间互通,最简单的方法是在路由器上开启 IP 路由,在同一个 LAN 内,如果交换机是二层交换机,PC 之间本应可以直接通信,如果不行,请检查:

- PC 的 IP、子网掩码、网关是否正确。

- 路由器接口是否

no shutdown。 - 物理连接是否正确(线灯是否亮)。

第三部分:进阶配置 - VLAN 与 ACL

配置 VLAN (虚拟局域网)

目标: 将交换机上的端口划分为两个 VLAN,VLAN 10 和 VLAN 20,实现不同 VLAN 间的隔离。

-

搭建拓扑:

- 一台 2960 交换机。

- 四台 PC (PC-1, PC-2, PC-3, PC-4)。

- 一台路由器(用于后续的 VLAN 间路由)。

- 连接:PC-1, PC-2 连接到交换机的 Fa0/1, Fa0/2;PC-3, PC-4 连接到 Fa0/3, Fa0/4,路由器连接到 Fa0/24。

-

配置交换机 (CLI):

Switch> enable Switch# configure terminal Switch(config)# hostname SW1 ! 创建 VLAN SW1(config)# vlan 10 SW1(config-vlan)# name Sales SW1(config-vlan)# exit SW1(config)# vlan 20 SW1(config-vlan)# name Marketing SW1(config-vlan)# exit ! 将端口划分到 VLAN SW1(config)# interface fastEthernet 0/1 SW1(config-if)# switchport mode access SW1(config-if)# switchport access vlan 10 SW1(config-if)# exit SW1(config)# interface fastEthernet 0/2 SW1(config-if)# switchport mode access SW1(config-if)# switchport access vlan 10 SW1(config-if)# exit SW1(config)# interface fastEthernet 0/3 SW1(config-if)# switchport mode access SW1(config-if)# switchport access vlan 20 SW1(config-if)# exit SW1(config)# interface fastEthernet 0/4 SW1(config-if)# switchport mode access SW1(config-if)# switchport access vlan 20 SW1(config-if)# exit

-

配置 PC IP 地址:

- PC-1, PC-2 (VLAN 10):

- IP:

168.10.1/24,168.10.2/24 - 网关: (暂时不设,先测试同VLAN通信)

- IP:

- PC-3, PC-4 (VLAN 20):

- IP:

168.20.1/24,168.20.2/24 - 网关: (暂时不设)

- IP:

- PC-1, PC-2 (VLAN 10):

-

测试:

- PC-1 ping PC-2:成功。

- PC-1 ping PC-3:失败,VLAN 隔离成功!

配置单臂路由 (实现 VLAN 间通信)

要让 VLAN 10 和 VLAN 20 通信,需要路由器介入。

-

配置路由器 (子接口):

- 在路由器上,连接交换机的那个物理接口(如 Fa0/0)不需要配 IP。

- 为每个 VLAN 创建一个子接口,并配置 802.1Q 封装。

R1> enable R1# configure terminal R1(config)# interface fastEthernet 0/0 R1(config-if)# no shutdown R1(config-if)# exit

! 创建 VLAN 10 的子接口 R1(config)# interface fastEthernet 0/0.10 R1(config-subif)# encapsulation dot1Q 10 // 指定 VLAN ID R1(config-subif)# ip address 192.168.10.254 255.255.255.0 R1(config-subif)# exit

! 创建 VLAN 20 的子接口 R1(config)# interface fastEthernet 0/0.20 R1(config-subif)# encapsulation dot1Q 20 R1(config-subif)# ip address 192.168.20.254 255.255.255.0 R1(config-subif)# end

-

配置 PC 的默认网关:

- PC-1, PC-2: 网关设为

168.10.254 - PC-3, PC-4: 网关设为

168.20.254

- PC-1, PC-2: 网关设为

-

测试:

- PC-1 ping PC-3:成功! 现在所有 PC 之间都可以互相通信了。

配置访问控制列表

目标: 禁止 VLAN 20 的 Marketing 部门访问 VLAN 10 的 Sales 部门的服务器,但允许反向访问。

-

添加服务器:

- 添加一台服务器 Server-1,IP 设为

168.10.10,网关168.10.254。

- 添加一台服务器 Server-1,IP 设为

-

在路由器上配置标准 ACL (Standard ACL):

- 标准 ACL 只能根据源 IP 地址进行过滤。

- 我们希望禁止 Marketing (VLAN 20) 访问 Sales (VLAN 10)。

R1# configure terminal R1(config)# access-list 1 deny 192.168.20.0 0.0.0.255 // 拒绝整个 192.168.20.0/24 网段 R1(config)# access-list 1 permit any // 允许其他所有流量 R1(config)# exit

! 将 ACL 应用在路由器的出口方向 R1(config)# interface fastEthernet 0/0.10 R1(config-subif)# ip access-group 1 out // 在 VLAN 10 的子接口上出站方向应用 ACL R1(config-subif)# end

-

测试:

- 从 PC-3 (Marketing, 192.168.20.1) ping Server-1 (192.168.10.10):失败,ACL 生效。

- 从 PC-1 (Sales, 192.168.10.1) ping Server-1:成功。

- 从 PC-3 ping PC-1:失败,因为 PC-1 的 IP 也在被拒绝的网段内。

第四部分:核心功能 - 仿真模式详解

仿真模式是 Packet Tracer 的灵魂,它让你能“看见”数据。

-

进入仿真模式:

- 点击工作区右下角的 仿真 按钮。

-

添加事件过滤器:

- 在左下角的 Event Filters 列表中,只勾选

ICMP(ping 命令使用的协议) 和DNS,这会让界面更清晰。

- 在左下角的 Event Filters 列表中,只勾选

-

执行 Ping 操作:

- 在 实时模式 下,从 PC-1 ping PC-3。

- 切换到 仿真模式,你会看到工作区出现了 PC (源) 和 Server (目标) 的图标。

-

捕获和查看数据包:

- 点击 Capture/Forward 按钮,你会看到数据包一步一步地被发送和处理。

- 第 1 步: PC-1 发送一个 ICMP 请求包。

- 第 2 步: 包到达交换机,交换机查看 MAC 地址表,发现目标 MAC 不在表中,泛洪 到除接收端口外的所有 VLAN 20 端口。

- 第 3 步: 包到达路由器的 Fa0/0 接口。

- 第 4 步: 路由器查找路由表,发现目标网段

168.20.0/24直连,于是从对应的子接口 Fa0/0.20 发出。 - 第 5 步: 包再次到达交换机,这次交换机将包正确地转发到 PC-3 所在的端口。

- PC-3 收到后,会回复一个 ICMP 回复包,过程相反。

通过这个过程,你可以清晰地理解一个数据包在网络中完整、复杂的旅程。

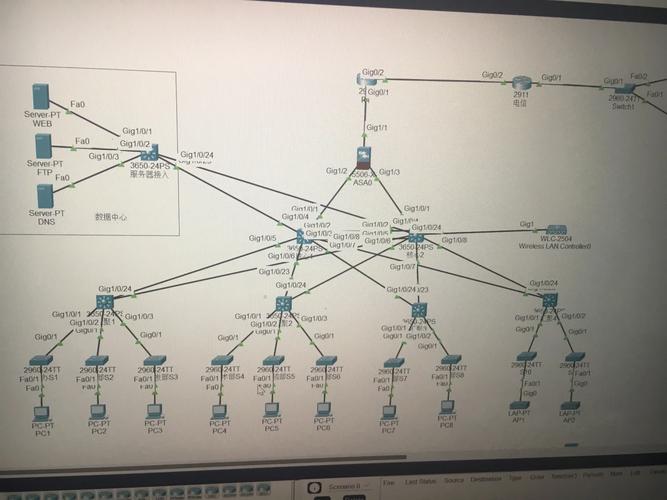

第五部分:实战项目 - 小型企业网络设计

项目需求:

- 公司有 20 名员工,分为两个部门:技术部(10人)和市场部(10人)。

- 公司有一台 Web 服务器和一台文件服务器。

- 所有员工可以访问互联网。

- 技术部可以访问市场部的服务器,但市场部不能访问技术部的服务器。

- 市场部只能在工作时间(9:00-18:00)访问互联网。

解决方案概要:

-

拓扑设计:

- 一台路由器(连接互联网和内网)。

- 一台核心交换机(连接服务器和路由器)。

- 两台接入交换机(分别连接技术部和市场部的 PC)。

- 一台服务器。

- 一台云设备模拟互联网。

-

IP 规划:

- 技术部:

168.10.0/24 - 市场部:

168.20.0/24 - 服务器区:

168.30.0/24 - ISP 提供的公网 IP:

0.113.2/30(示例)

- 技术部:

-

配置步骤:

- VLAN 划分: 在核心交换机和接入交换机上创建 VLAN 10 (Tech) 和 VLAN 20 (Market),并将端口正确划分。

- 配置三层交换(或单臂路由): 在核心交换机或路由器上配置 SVI (交换虚拟接口) 或子接口,实现 VLAN 间路由,服务器连接到核心交换机的 VLAN 30 端口。

- 配置 NAT: 在路由器上配置 PAT (NAT overloading),将内网所有 PC 的私有 IP 转换为一个公网 IP,以访问互联网。

- 配置 ACL:

- 标准 ACL: 在路由器上,配置一个标准 ACL,拒绝市场部网段

168.20.0/24访问技术部服务器168.30.10。 - 扩展 ACL + 时间范围: 在路由器上,配置一个扩展 ACL,允许市场部在工作时间的 HTTP/HTTPS 流量,拒绝其他时间的流量,然后将此 ACL 应用在连接互联网的接口上。

- 标准 ACL: 在路由器上,配置一个标准 ACL,拒绝市场部网段

- 配置 DHCP (可选): 在路由器或交换机上配置 DHCP 服务,为 PC 自动分配 IP 地址。

这个项目综合运用了 VLAN、路由、NAT、ACL、时间范围等所有核心知识点,是检验学习成果的绝佳实践。

第六部分:资源与进阶

- 官方资源:

- Cisco Networking Academy: 提供大量官方课程和活动。

- Cisco Packet Tracer 官方教程和示例。

- 社区资源:

- The Packet Tracer Guy (YouTube): 非常受欢迎的 PT 教学频道。

- 网络大牛博客: 搜索“Packet Tracer 教程”可以找到很多中文博客和论坛的详细案例。

- 进阶学习:

- CCNA 考试准备: Packet Tracer 是备考 CCNA 的最佳工具,务必用它来练习所有考点。

- 探索高级协议: 尝试配置 OSPF, EIGRP, VPN, 无线网络等。

- 学习 Python API (PT7.2+): Packet Tracer 支持 Python API,你可以用 Python 脚本来控制模拟器,实现自动化测试和高级仿真,这是迈向网络自动化的第一步。

希望这份详细的教程能帮助你成为 Packet Tracer 的高手!祝你学习愉快!