认证的核心目标

认证的核心是 “你是谁?”,即验证客户端的身份,服务端会要求客户端提供某种“凭证”(Credential),如用户名/密码、API Key、Token 等,然后服务端验证这些凭证的有效性。

传统 WebService 认证方式 (SOAP为主)

这些方式主要用于基于 SOAP (Simple Object Access Protocol) 的 WebService,通常通过 WSDL (Web Services Description Language) 来定义。

HTTP Basic Authentication (HTTP 基本认证)

这是最简单、最基础的认证方式。

-

原理:

- 客户端发起请求,不包含

Authorization头。 - 服务端返回

401 Unauthorized状态码,并在响应头中包含WWW-Authenticate: Basic realm="...",提示客户端需要进行认证。 - 客户端收到后,将用户名和密码用

Base64编码,然后放在Authorization: Basic <base64编码的字符串>头中重新发送请求。 - 服务端解码

Base64字符串,得到用户名和密码,然后进行验证。

- 客户端发起请求,不包含

-

优点:

(图片来源网络,侵删)

(图片来源网络,侵删)- 实现简单,几乎所有客户端和服务器都支持。

- 无需额外的客户端库。

-

缺点:

- 极不安全:用户名和密码只是 Base64 编码,而不是加密,任何可以嗅探网络流量的人都可以轻易解码。必须配合 HTTPS 使用。

- 密码会以明文形式(虽然是Base64)在网络上传输。

- 每个请求都需要重复发送凭证。

-

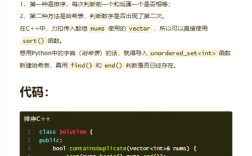

Java 实现示例 (服务端 - JAX-WS)

在 JAX-WS 中,可以通过一个

Handler来拦截和验证请求。// 认证处理器 public class AuthenticationHandler implements SOAPHandler<SOAPMessageContext> { private static final String USERNAME = "admin"; private static final String PASSWORD = "password123"; @Override public boolean handleMessage(SOAPMessageContext context) { Boolean isRequest = (Boolean) context.get(MessageContext.MESSAGE_OUTBOUND_PROPERTY); if (!isRequest) { // 处理入站请求 try { SOAPMessage soapMessage = context.getMessage(); SOAPHeader header = soapMessage.getSOAPHeader(); if (header == null) { throw new SOAPFaultException(new SOAPFault("Missing SOAP Header")); } // 查找包含认证信息的 <Auth> 标签 Iterator<SOAPHeaderElement> it = header.extractAllHeaderElements(); String authUser = null; String authPass = null; while (it.hasNext()) { SOAPHeaderElement element = it.next(); if ("Auth".equals(element.getLocalName())) { authUser = element.getAttribute("username"); authPass = element.getAttribute("password"); break; } } if (authUser == null || !authUser.equals(USERNAME) || !authPass.equals(PASSWORD)) { throw new SOAPFaultException(new SOAPFault("Authentication Failed")); } } catch (SOAPException e) { throw new RuntimeException("SOAP processing error", e); } } return true; // 继续处理消息 } // ... 其他必须实现的方法 ... public boolean handleFault(SOAPMessageContext context) { return true; } public void close(MessageContext context) {} public Set<QName> getHeaders() { return null; } }然后需要在

sun-jaxws.xml或通过注解将这个Handler绑定到你的Endpoint。

HTTP Digest Authentication (HTTP 摘要认证)

-

原理: 它是对 Basic 认证的改进,客户端不直接发送密码,而是发送一个“,这个摘要是由用户名、密码、随机数(nonce)、HTTP 方法等经过 MD5 (或其他哈希算法) 计算得出的,服务端用同样的方式计算摘要并进行比对,由于每次请求的 nonce 都不同,可以有效防止重放攻击。

-

优点:

- 比 Basic 认证安全得多,密码不会在网络中明文传输。

- 可以有效防止重放攻击。

-

缺点:

- 实现比 Basic 认证复杂。

- 仍然存在一些安全漏洞(例如中间人攻击如果使用弱哈希算法)。

-

Java 实现示例: Java EE 容器(如 Tomcat)和 JAX-WS 运行时通常内置了对 Digest 认证的支持,通常通过配置

web.xml来启用,类似于 Servlet 的认证配置,自定义实现较为复杂。

WS-Security (Web Services Security)

这是 SOAP WebService 的 “行业标准” 和 “最强” 的安全规范,它功能非常强大,可以处理认证、数据完整性、数据机密性等多种安全需求。

-

原理: WS-Security 并不是定义一种新的认证协议,而是定义了一套如何在 SOAP 消息的

<Security>标签中嵌入安全信息的标准,常见的认证令牌包括:- UsernameToken: 最常用的方式,直接在 SOAP 头中嵌入用户名和密码(可以是明文或密码摘要)。

- X.509 Certificates: 使用客户端的数字证书进行认证,安全性极高。

- SAML (Security Assertion Markup Language) Token: 使用断言进行身份验证和授权,常用于单点登录场景。

-

优点:

- 功能强大且灵活:可以满足企业级应用的各种复杂安全需求。

- 端到端安全:可以在客户端和服务端之间建立安全的通信通道。

- 标准化:是业界广泛接受的标准。

-

缺点:

- 实现复杂:无论是配置还是编程,都比前两种方式复杂得多。

- 性能开销:加密、签名等操作会增加消息处理的延迟。

-

Java 实现示例 (服务端 - 使用 WSS4J 和 CXF)

使用 Apache CXF 框架可以极大地简化 WS-Security 的配置。

-

添加依赖:

<dependency> <groupId>org.apache.cxf</groupId> <artifactId>cxf-rt-ws-security</artifactId> <version>3.4.5</version> <!-- 使用合适的版本 --> </dependency> -

服务端配置 (Spring):

<bean id="authProperties" class="org.springframework.beans.factory.config.PropertiesFactoryBean"> <property name="location" value="classpath:auth.properties"/> </bean> <jaxws:endpoint id="authService" implementor="com.example.AuthServiceImpl" address="/AuthService"> <jaxws:properties> <entry key="ws-security.username" value="admin"/> <entry key="ws-security.password" value="password123"/> <!-- 更安全的做法是使用回调处理器 --> <entry key="ws-security.callback-handler" value="com.example.ServerPasswordCallback"/> </jaxws:properties> </jaxws:endpoint> -

客户端调用: 客户端也需要配置用户名和密码,CXF 会自动在 SOAP 头中添加

UsernameToken。

-

现代 RESTful WebService 认证方式 (SOAP/REST通用)

对于现在更流行的 RESTful WebService (通常返回 JSON/XML),认证方式有所不同。

API Key (API 密钥)

-

原理: 服务端为每个客户端分配一个唯一的 API Key,客户端在每次请求时,需要将这个 Key 以某种方式传递给服务端,传递方式通常有三种:

- Query Parameter:

https://api.example.com/data?api_key=YOUR_API_KEY - Header:

X-API-Key: YOUR_API_KEY或Authorization: ApiKey YOUR_API_KEY - Custom Header:

Api-Key: YOUR_API_KEY

- Query Parameter:

-

优点:

- 简单、易于实现和使用。

- 无状态,适合水平扩展。

- 可以轻松地启用/禁用或撤销某个 Key。

-

缺点:

- 安全性较低:Key 泄露,任何人都可以调用你的 API,通常需要配合 HTTPS 和 IP 白名单使用。

- 无法实现复杂的权限控制(除非在 Key 中附加额外信息,如 JWT)。

-

Java 实现示例 (服务端 - Spring Boot)

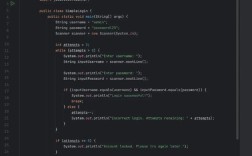

使用 Spring Boot 的

Interceptor或Filter来拦截请求并检查 API Key。@Component public class ApiKeyInterceptor implements HandlerInterceptor { @Value("${api.key.secret}") private String secretApiKey; @Override public boolean preHandle(HttpServletRequest request, HttpServletResponse response, Object handler) throws Exception { String apiKey = request.getHeader("X-API-Key"); if (apiKey == null || !apiKey.equals(secretApiKey)) { response.sendError(HttpServletResponse.SC_UNAUTHORIZED, "Invalid API Key"); return false; // 终止请求 } return true; // 继续处理 } }然后在配置类中注册这个拦截器。

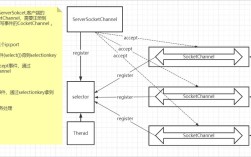

OAuth 2.0

这是目前 最主流、最推荐 的用于开放 API 认证和授权的框架,它不是一种具体的认证机制,而是一个授权框架。

-

核心概念:

- Resource Owner (资源所有者): 通常是用户。

- Client (客户端): 第三方应用,想要访问用户的资源。

- Authorization Server (授权服务器): 负责颁发访问令牌,Google, Facebook, 或者你自己搭建的。

- Resource Server (资源服务器): 提供受保护资源的应用程序,也就是你的 WebService。

-

常见流程 (简化版 Authorization Code Grant Flow):

- 用户在客户端应用(如网站)上点击“使用 Google 登录”。

- 客户端将用户重定向到 Google 的授权服务器。

- 用户登录 Google 并授权客户端访问其某些数据(如邮箱)。

- Google 授权服务器将用户重定向回客户端,并附带一个临时的

authorization code。 - 客户端使用这个

code向 Google 的授权服务器请求一个access token。 - Google 验证

code后,返回一个access token。 - 客户端使用

access token向你的资源服务器(WebService)发起请求,访问受保护的资源。 - 你的服务端验证

access token的有效性,如果有效,则返回数据。

-

优点:

- 安全性高:

access token是有时效性的,并且通过 HTTPS 传输,避免了直接暴露用户密码。 - 标准化:被所有主流互联网公司采用,生态成熟。

- 精细化授权:可以精确控制客户端能访问哪些资源(Scope)。

- 安全性高:

-

缺点:

- 流程复杂:实现起来比 API Key 复杂得多,需要理解 OAuth 2.0 的多种流程。

- 需要授权服务器:通常需要自己搭建或依赖第三方服务。

-

Java 实现示例 (服务端 - Spring Security + OAuth2)

Spring Security 对 OAuth2 有非常好的支持,你的服务端会同时扮演 Authorization Server 和 Resource Server 的角色。

-

依赖:

<dependency> <groupId>org.springframework.boot</groupId> <artifactId>spring-boot-starter-security</artifactId> </dependency> <dependency> <groupId>org.springframework.boot</groupId> <artifactId>spring-boot-starter-oauth2-resource-server</artifactId> </dependency> -

配置:

@Configuration @EnableWebSecurity @EnableResourceServer // 声明为资源服务器 public class SecurityConfig extends WebSecurityConfigurerAdapter { @Override protected void configure(HttpSecurity http) throws Exception { http .authorizeRequests() .antMatchers("/public/**").permitAll() .anyRequest().authenticated() // 其他所有请求都需要认证 .and() .oauth2ResourceServer().jwt(); // 使用 JWT 作为 token } }配置完成后,Spring Security 会自动处理

Authorization头中的 Bearer Token,并验证其有效性。

-

JWT (JSON Web Token)

JWT 本身不是一个认证协议,而是一个令牌格式,它经常与 OAuth 2.0 结合使用,作为 access token 的载体。

-

原理: JWT 是一个 Base64 编码的长字符串,由三部分组成,用 分隔:

Header.Payload.Signature- Header: 包含令牌类型(JWT)和使用的签名算法(如 HS256, RS256)。

- Payload: 包含声明,即用户信息和元数据(如用户ID、角色、过期时间等)。

- Signature: 使用 Header 中指定的算法,对 Header 和 Payload 以及一个密钥进行签名,用于防止数据被篡改。

-

优点:

- 无状态:所有信息都包含在令牌中,服务端无需存储会话,易于水平扩展。

- 自包含:Payload 中包含了用户信息,服务端无需查询数据库即可获取用户身份。

- 跨域友好:可以在不同域之间安全地传递。

-

缺点:

- 一旦签发,无法撤销:在令牌过期之前,它是有效的,除非使用黑名单机制,但这会破坏无状态的原则。

- Token 会变大:如果包含很多信息,Token 体积会变大,影响传输效率。

- 安全性依赖于密钥:如果签名密钥泄露,任何人都可以伪造 Token。

-

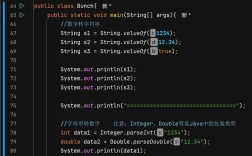

Java 实现示例 (生成和验证 JWT)

使用

jjwt库。<dependency> <groupId>io.jsonwebtoken</groupId> <artifactId>jjwt-api</artifactId> <version>0.11.5</version> </dependency> <dependency> <groupId>io.jsonwebtoken</groupId> <artifactId>jjwt-impl</artifactId> <version>0.11.5</version> <scope>runtime</scope> </dependency> <dependency> <groupId>io.jsonwebtoken</groupId> <artifactId>jjwt-jackson</artifactId> <version>0.11.5</version> <scope>runtime</scope> </dependency>生成 Token:

import io.jsonwebtoken.*; String secretKey = "mySecretKey"; // 1. 创建 Payload Claims claims = Jwts.claims().setSubject("user123"); claims.put("roles", "admin"); // 2. 生成 Token String token = Jwts.builder() .setClaims(claims) .setExpiration(new Date(System.currentTimeMillis() + 86400000)) // 24小时后过期 .signWith(SignatureAlgorithm.HS256, secretKey) .compact();验证 Token:

try { Claims body = Jwts.parserBuilder() .setSigningKey(secretKey) .build() .parseClaimsJws(token) .getBody(); System.out.println("Subject: " + body.getSubject()); System.out.println("Roles: " + body.get("roles")); } catch (ExpiredJwtException e) { System.out.println("Token expired"); } catch (JwtException e) { System.out.println("Invalid token"); }

总结与选型建议

| 认证方式 | 适用场景 | 优点 | 缺点 | 推荐指数 |

|---|---|---|---|---|

| HTTP Basic/Digest | 简单的内部系统通信,旧式 SOAP 服务 | 简单 | 不安全(Basic)或实现复杂(Digest) | ⭐⭐ (仅限内部可信网络) |

| WS-Security | 企业级 SOAP WebService,高安全性要求 | 功能强大,标准化 | 实现复杂,性能开销大 | ⭐⭐⭐⭐⭐ (SOAP 领域首选) |

| API Key | 开放 API,简单服务间调用 | 简单,无状态 | 安全性较低,权限控制弱 | ⭐⭐⭐ (适合简单、公开的 API) |

| OAuth 2.0 | 开放平台,第三方应用授权,现代 Web 应用 | 安全,标准化,精细化授权 | 流程复杂,需授权服务器 | ⭐⭐⭐⭐⭐ (现代 REST API 的黄金标准) |

| JWT | 无状态应用,SPA/移动后端,微服务 | 无状态,自包含,跨域 | Token 无法撤销,需保护好密钥 | ⭐⭐⭐⭐ (常与 OAuth 2.0 结合使用) |

如何选择?

- 如果你还在维护一个古老的 SOAP 系统:优先考虑 WS-Security,这是最健壮、最专业的方案,如果只是内部工具,HTTP Basic + HTTPS 也可以接受。

- 如果你正在开发一个公开的 RESTful API:

- API 非常简单,只是用来暴露一些数据,可以考虑 API Key。

- API 需要被第三方应用集成,或者你需要精细化的权限控制,OAuth 2.0 是不二之选,它通常会使用 JWT 作为

access token的格式。

- 如果你正在构建一个现代化的前后端分离应用(SPA/移动端):使用 OAuth 2.0 + JWT 是最佳实践,前端通过 OAuth 2.0 流程获取 JWT,然后在后续请求中携带这个 JWT,后端验证即可。

- 如果你在构建一个微服务架构:JWT 是非常理想的选择,因为它能让服务之间无状态地传递身份信息,避免了分布式会话管理的复杂性。

无论选择哪种方式,请务必使用 HTTPS (TLS/SSL) 来加密所有通信流量,这是所有认证方案安全性的基石。