服务端验证

服务端验证是确保数据完整性和业务规则正确性的最后一道防线,也是最重要的一道防线,即使客户端已经做了验证,服务端也必须重新验证,因为客户端的数据可以被轻易篡改。

1 基于框架的验证

现代 Java Web Service 框架(如 JAX-RS / Jersey, Spring Boot)都提供了非常方便的验证机制。

使用 JAX-RS (Jersey) 和 Bean Validation (JSR 380 / Hibernate Validator)

这是最常用和推荐的方式,JSR 380 (Bean Validation 2.0) 是 Java EE 的标准验证 API。

步骤:

-

添加依赖:

(图片来源网络,侵删)

(图片来源网络,侵删)javax.validation:validation-api(API)org.hibernate.validator:hibernate-validator(实现)jakarta.validation:jakarta.validation-api(对于 Jakarta EE 9+)

-

在请求实体类上添加注解: 创建一个 POJO (Plain Old Java Object) 来接收请求数据,并用

@Valid注解标记它。import javax.validation.constraints.*; import java.util.List; // 使用 @Valid 注解在服务方法参数上,框架会自动验证这个对象 public class UserRegistrationRequest { @NotBlank(message = "用户名不能为空") @Size(min = 3, max = 20, message = "用户名长度必须在3到20个字符之间") private String username; @Email(message = "邮箱格式不正确") @NotBlank(message = "邮箱不能为空") private String email; @Pattern(regexp = "^(?=.*[0-9])(?=.*[a-z])(?=.*[A-Z])(?=.*[@#$%^&+=!])(?=\\S+$).{8,}$", message = "密码必须包含大小写字母、数字和特殊字符,且长度至少为8位") private String password; @NotNull(message = "角色列表不能为空") @Size(min = 1, message = "至少需要选择一个角色") private List<String> roles; // Getters and Setters... } -

在服务方法中使用

@Valid: 在你的 Web Service 资源类中,当接收这个请求对象时,加上@Valid注解。import javax.validation.Valid; import javax.ws.rs.*; import javax.ws.rs.core.MediaType; import javax.ws.rs.core.Response; @Path("/users") public class UserService { @POST @Path("/register") @Consumes(MediaType.APPLICATION_JSON) public Response registerUser(@Valid UserRegistrationRequest request) { // 如果验证失败,框架会自动抛出 ConstraintViolationException // 你不需要在这里手动检查每个字段 // 如果代码能执行到这里,说明所有验证都通过了 // 执行你的业务逻辑,比如保存用户到数据库 System.out.println("注册用户: " + request.getUsername()); return Response.status(Response.Status.CREATED).entity("用户注册成功!").build(); } } -

处理验证异常: 当验证失败时,Jersey 会抛出

ConstraintViolationException,你需要定义一个异常映射器来捕获这个异常并返回一个友好的错误响应。import javax.validation.ConstraintViolationException; import javax.ws.rs.core.Response; import javax.ws.rs.ext.ExceptionMapper; import javax.ws.rs.ext.Provider; import java.util.stream.Collectors; @Provider public class ValidationExceptionMapper implements ExceptionMapper<ConstraintViolationException> { @Override public Response toResponse(ConstraintViolationException exception) { // 将验证错误信息收集起来 String errors = exception.getConstraintViolations() .stream() .map(violation -> violation.getPropertyPath() + ": " + violation.getMessage()) .collect(Collectors.joining(", ")); // 返回 400 Bad Request 和错误详情 return Response.status(Response.Status.BAD_REQUEST) .entity("{\"error\": \"输入数据验证失败\", \"details\": \"" + errors + "\"}") .type(MediaType.APPLICATION_JSON) .build(); } }

2 手动验证

对于更复杂的业务逻辑,或者在不使用框架注解的情况下,可以手动进行验证。

public class ManualValidationService {

public void validateUser(User user) throws InvalidUserException {

if (user == null) {

throw new InvalidUserException("用户对象不能为空");

}

if (user.getUsername() == null || user.getUsername().trim().isEmpty()) {

throw new InvalidUserException("用户名不能为空");

}

if (user.getAge() < 18) {

throw new InvalidUserException("用户年龄必须大于18岁");

}

// ... 更多验证逻辑

}

}

客户端验证

客户端验证主要用于提升用户体验,可以在数据发送到服务器前就给出即时反馈,减少不必要的网络请求。

1 JavaScript (浏览器端)

如果你使用的是基于 HTML/JS 的前端客户端,可以使用 fetch API 结合 JSON.stringify 和一些简单的逻辑进行验证。

async function registerUser(userData) {

// 1. 前端手动验证

if (!userData.username || userData.username.length < 3) {

alert('用户名至少需要3个字符');

return;

}

if (!userData.email || !isValidEmail(userData.email)) {

alert('请输入有效的邮箱地址');

return;

}

// 2. 发送请求

try {

const response = await fetch('/api/users/register', {

method: 'POST',

headers: {

'Content-Type': 'application/json',

},

body: JSON.stringify(userData)

});

if (!response.ok) {

// 如果服务器返回了错误 (400),解析错误信息并显示

const errorData = await response.json();

throw new Error(errorData.details || '注册失败');

}

const result = await response.json();

alert(result.message);

} catch (error) {

alert(error.message);

}

}

function isValidEmail(email) {

const re = /^[^\s@]+@[^\s@]+\.[^\s@]+$/;

return re.test(email);

}

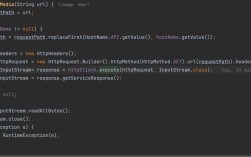

2 Java 客户端

如果你的客户端也是 Java 应用(例如另一个服务调用这个 Web Service),你可以复用服务端的验证逻辑。

最佳实践: 将验证逻辑(POJO 和验证注解)放在一个共享的模块(如 api-common 或 model 模块)中,让服务端和客户端都依赖这个模块。

// 这个类在服务端和客户端共享

public class UserRegistrationRequest {

// ... 和服务端一样的验证注解

private String username;

private String email;

// ...

}

// Java 客户端调用前,可以先手动验证

public class UserServiceClient {

public void callRegisterService(UserRegistrationRequest request) {

// 使用 Validator 手动验证 (需要引入 hibernate-validator)

ValidatorFactory factory = Validation.buildDefaultValidatorFactory();

Validator validator = factory.getValidator();

Set<ConstraintViolation<UserRegistrationRequest>> violations = validator.validate(request);

if (!violations.isEmpty()) {

System.out.println("客户端验证失败:");

violations.forEach(v -> System.out.println(v.getPropertyPath() + ": " + v.getMessage()));

return; // 不发送请求

}

// 验证通过,再调用服务

WebTarget target = ClientBuilder.newClient().target("http://localhost:8080/api/users/register");

Response response = target.request(MediaType.APPLICATION_JSON)

.post(Entity.entity(request, MediaType.APPLICATION_JSON));

// 处理响应...

}

}

安全验证

安全验证是保护 Web Service 不受未授权访问和恶意攻击的关键,这通常涉及身份验证和授权。

1 身份验证 - 验证你是谁

身份验证是确认用户或服务身份的过程。

a. Basic Authentication (HTTP 基本身份验证)

简单但不够安全,凭据在 Base64 编码后传输,容易被破解,通常与 HTTPS 一起使用。

// 服务端配置 (Jersey 示例)

@Provider

public class BasicAuthFilter implements ContainerRequestFilter {

@Override

public void filter(ContainerRequestContext requestContext) throws IOException {

// 从 HTTP Header 中获取 Authorization

String authHeader = requestContext.getHeaderString("Authorization");

if (authHeader != null && authHeader.startsWith("Basic ")) {

String base64Credentials = authHeader.substring("Basic ".length());

String credentials = new String(Base64.getDecoder().decode(base64Credentials));

String[] values = credentials.split(":", 2);

String username = values[0];

String password = values[1];

// 这里应该有一个验证逻辑,比如查询数据库或调用认证服务

if (!"admin".equals(username) || !"password123".equals(password)) {

requestContext.abortWith(Response.status(Response.Status.UNAUTHORIZED).build());

}

} else {

requestContext.abortWith(Response.status(Response.Status.UNAUTHORIZED).build());

}

}

}

b. API Key / Token

更现代和常用的方式,客户端在请求头中提供一个密钥或令牌。

// 服务端检查 Token

@Provider

public class ApiKeyFilter implements ContainerRequestFilter {

@Override

public void filter(ContainerRequestContext requestContext) throws IOException {

String apiKey = requestContext.getHeaderString("X-API-Key");

if (apiKey == null || !isValidApiKey(apiKey)) {

requestContext.abortWith(Response.status(Response.Status.UNAUTHORIZED).entity("Invalid API Key").build());

}

}

private boolean isValidApiKey(String apiKey) {

// 实现你的 API Key 验证逻辑,比如查数据库或缓存

return "my-secret-key".equals(apiKey);

}

}

c. OAuth 2.0 / JWT (JSON Web Tokens)

行业标准,用于构建安全、可扩展的 API,它允许用户授权第三方应用访问他们存储在其他服务提供者上的信息,而无需将用户名和密码提供给第三方应用。

流程简述:

- 客户端向认证服务器请求一个 Token。

- 认证服务器验证用户身份后,生成一个 JWT 并返回给客户端。

- 客户端在后续的 API 请求中,在

Authorization头部带上这个 JWT (格式:Bearer <token>)。 - 资源服务器(你的 Web Service)验证 JWT 的签名、过期时间等,确认其有效性后,处理请求。

Spring Security 和 Apache WSS4J 等库都提供了对 OAuth2/JWT 的强大支持。

2 授权 - 验证你被允许做什么

授权是在身份验证之后,确定该用户是否有权限执行某个操作。

// 使用安全框架如 Spring Security 或 Apache Shiro

// 基于角色的访问控制 示例

@GET

@Path("/admin/data")

@RolesAllowed("ADMIN") // 只有 ADMIN 角色的用户才能访问

public Response getAdminData() {

return Response.ok("这是管理员数据").build();

}

@GET

@Path("/user/profile")

@PermitAll // 允许所有用户访问

public Response getUserProfile() {

return Response.ok("这是用户公开资料").build();

}

总结与最佳实践

| 验证类型 | 目的 | 实现方式 | 关键点 |

|---|---|---|---|

| 服务端验证 | 数据完整性、业务规则 | Bean Validation (JSR 380) | 必须做! 是安全的核心,使用 @Valid 和 @NotNull, @NotBlank 等注解。 |

| 客户端验证 | 提升用户体验、减少无效请求 | JavaScript (前端) / Java (客户端) | 辅助性,不能替代服务端验证,逻辑应与服务端保持一致。 |

| 安全验证 | 身份认证、访问控制 | Basic Auth, API Key, OAuth 2.0 / JWT | 重中之重,始终使用 HTTPS,优先使用 Token-based 认证。 |

| 授权 | 权限控制 | @RolesAllowed, @PreAuthorize |

在身份验证之后,确保用户只能访问其权限范围内的资源。 |

核心原则:

- 永远不要信任客户端数据:所有来自客户端的输入都必须在服务端进行严格验证。

- 纵深防御:同时进行客户端验证和服务端验证,安全验证更是必不可少。

- 使用成熟框架:优先使用 Bean Validation 和 Spring Security/Jersey Security 等成熟框架,而不是自己从头实现安全逻辑。

- 保持验证逻辑一致:尽量将验证规则(如 POJO 类)共享给客户端,确保双方验证标准统一。